نفوذی های اینترنت را بهتر بشناسید

زمانی که جرائم اینترنتی، خرابکاری و هک، تازه مرسوم شده بود و قوانین لازم برای مبارزه با این جرایم وجود نداشت، خدمات اجتماعی اجباری یا گذراندن دوره های اجباری برای آموزش، بخشی از احکامی بود که برای مجرمان صادر می شد اما امروز با جدی تر شدن وسعت این اقدامات و نتایج حاصل از آن، دوره های زندان بلندمدت نیز در قانون لحاظ شده است.

دوهفته نامه جامعه پویا - محسن حسینی:

هکرها به زندان می روند

زمانی که جرائم اینترنتی، خرابکاری و هک، تازه مرسوم شده بود و قوانین لازم برای مبارزه با این جرایم وجود نداشت، خدمات اجتماعی اجباری یا گذراندن دوره های اجباری برای آموزش، بخشی از احکامی بود که برای مجرمان صادر می شد اما امروز با جدی تر شدن وسعت این اقدامات و نتایج حاصل از آن، دوره های زندان بلندمدت نیز در قانون لحاظ شده است.

یک نفر که سر تا پا سیاه پوشیده، مخفیانه وارد اتاقی مهم در ساختمانی بزرگ می شود. کامپیوتر موجود در اتاق به رسم قدیمی و نانوشته ای روشن است و او که خود را به شمایل سارقان درآورده پشت آن می نشیند و با سرعت تایپ می کند؛ تایپی که بیشتر شبیه روی کیبورد کوفتن بی هدف است. در نهایت یک نشان بارگذاری قرمزرنگ روی صفحه ظاهر می شود و نشانگری که خبر از فرصتی چند ده ثانیه ای می دهد.

تصاویر بالا با کمی تغییر، کلیشه ای ترین تصویرهایی است که از هکرها در فیلم ها و سریال ها سراغ داریم. همان ها که به چشم بر هم زدنی می توانند به حساب های بانکی از طریق اینترنت دسترسی پیدا کنند و پول ها را از حسابی به حساب دیگر منتقل کنند.

این تصویرهای تکراری کم کم رقیب تصویرهای مربوط به خنثی سازی بمب می شوند. همان داستان قدیمی سیم آبی یا قرمز. اگر از یک متخصص خنثی سازی سوال کنی شاید بفهمی که اصلا سیم به شکلی که دیده ایم در کار نیست، چه رسد به اینکه انفجار یا خنثی شدنش در گرو آن باشد. این ماجرا حکایت هکرهایی است که بیشتر شبیه سارقان هستند تا متخصصان برنامه نویسی و کسانی که بر آمور شبکه های کامپیوتری تخصص دارند.

این نام از کجا آمده است

واژه نامه آکسفورد مقابل نام هک (Hack) نوشته است: بریدن و قطع کردن که با ضربات سخت و خشن همراه باشد. معنی دوم این واژه نیز لگد زدن با ضربات شدید و خشن است. در این لغت نامه به عنوان سومین معنی هک نوشته شده است: سوءاستفاده از شبکه های نا امن و ضعیف از نظر ایمنی کامپیوتری؛ کسی که چنین کاری انجام می دهد، هکر نامیده می شود.

اولین بار در آگوست سال ۱۹۸۸۰ بود که مجله «سایکولوژی تودی» که مجله ای تخصصی درباره روانشناسی است، در عنوان مقاله ای از واژه هکر استفاده کرد؛ آن مقاله «کاغذهای هکر» نام داشت. کل آن مقاله ارتباطی به هکرهای آشنای این روزهای ما نداشت اما استفاده از نام آنها در آن روزها به اندازه امروز عادی نبود. اوایل دهه ۸۰ میلادی جهان هنوز با هک و عملیات هایی از این دست آشنا نبود. برای همین وقتی در سال ۱۹۸۲ در فیلم «Tron» بازیگر اصلی در صحنه ای از فیلم برای نفوذ به شبکه ای کامپیوتری از کلمه هک استفاده کرد، این عبارت همچنان برای بینندگان نامأنوس بود.

اما به شکل دقیق که محاسبه کنیم، تولد کلمه هک در رسانه ها و زبان عمومی سال ۱۹۸۳ است. درست است که پیش از این هم از این واژه استفاده های فراوانی شده اما از این سال به بعد، هک عنوانی پذیرفته شده برای همه مردم بود. البته در آن سال ها هنوز اطلاعات در این زمینه فوق العاده کم بود و کمتر کسی می دانست هک چیست و هکر به چه کسی می گویند.

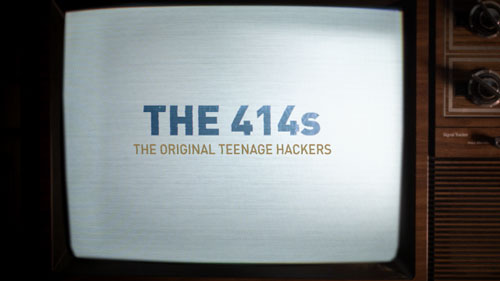

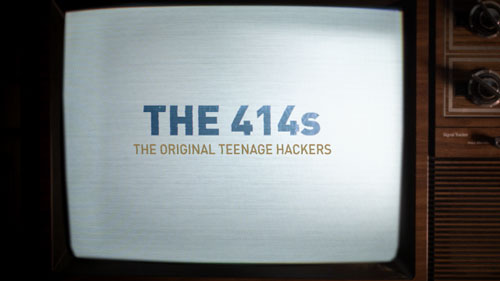

شاید گروه «The ۴۱۴s» را بتوانیم از پیشگامان هک در عرصه رسانه ای شدن بدانیم. این گروه که چند دوست آن را تشکیل داده بودند و یکی از اعضای مهم آن نیز پسرکی ۱۷ ساله بود، در سال های میانی دهه ۸۰ میلادی سروصدای فراوانی به پا کرد. نفوذ به سیستم های کامپیوتری با امنیت بالا در آزمایشگاه ملی لس آلاموس، مرکز اسلوان کترینک سرطان و دسترسی به حساب های بانکی در پاسفیک بانک، از تلاش های این خرابکاران اینترنتی بود که نه تنها هنوز قانون برای اعمال شان تنبیهی در نظر نگرفته بود بلکه عموم مردم نیز از فعالیت های آنها بی اطلاع بودند.

اختصاص روی جلد یک شماره مجله «نیوزویک» به این موضوع کمک فراوانی به آگاهی عمومی در این باره کرد. از آن به بعد مردم متوجه شدند دسته جدیدی از سارقان متولد شده اند که از دیوار بالا نمی روند و جیب دیگران را در خیابان خالی نمی کنند؛ آنها مانند سایه در شبکه های مجازی قدم بر می دارند و دیوارها را جا به جا می کنند. البته این آگاهی هنوز کافی نبود چرا که قانون در برابر این اعمال غافلگیر شده بود و هنوز نمی دانست با افرادی که دست به چنین اعمالی می زنند چه باید کرد.

همان دوران بود که «دن گلیکمن»، یکی از اعضای کنگره آمریکا زیر فشار رسانه ها خواستار تحقیقات بیشتر درباره خرابکاری روی داده شد. او همچنین اعلام کرد قصد دارد از همکاران خود در کنگره بخواهد تنظیم قوانین مبارزه با خرابکاری اینترنتی را در دستور کار خود قرار دهند و با این برخوردها و اتفاقات بود که کاری به نام هکری و فعلی به نام هک به طور رسمی در جهان و در آینه رسانه ها متولد شد.

درباره نام «هکر» هنوز حاشیه های فراوانی وجود دارد؛ هکر کسی است که از امنیت شبکه های کامپیوتری شناخت عمیق دارد و در سوی دیگر این مناقشه کرکر (Cracker) قرار دارد؛ کسی که به شبکه های۸ کامپیوتری نفوذ می کند و در این کار تخصص دارد؛ اما در باور عمومی مردم همه را هکر می شناسند، آن هم از نوع کلاه سیاه ها!

نقش هکرها در سیستم امنیت دولت

«راسموسن فریش هالت» سوئدی که در ۱۳ اکتبر سال ۲۰۱۲ بازداشت شد، متهم به هک سایت های دولتی و زیر پا گذاشتن قوانین امنیتی کشورش بود. او به خاطر این اتهام ها به ۸۰ ساعت انجام خدمات اجتماعی اجباری محکوم شد و همچنین در حکم نهایی او ۳۲۰ ساعت مشاوره امنیتی به دولت برای ارتقای سطح امنیت در نظر گرفته شد.»

گونه شناسی پیچیده ترین نفوذهای دنیا

هکرها از فردای روزی که موجودیت پیدا کردند، به صورت امروزی درنیامدند؛ گذر زمان خرده فرهنگ های مختلفی را برای آنها ایجاد کرد و آنها خود نیز با سبک و اسلوب خاصی حرکت کردند. از همین رو حتی سبک زندگی آنها را نیز بر اساس کارشان می توان تشخیص داد. برخی معتقدند نزدیک ترین سبک زندگی که می توان برای هکرها در نظر گرفت همان شیوه ای است که برای هنرمندان به ویژه موزیسین ها و ستاره های راک در نظر گرفته می شود. البته اگر هنرمندان زیرزمینی یا آنهایی را که می خواهند ناشناس بمانند در نظر آوریم، به مقصود خود نزدیک تر می شویم.

خانه های کوچک چیده شده با لوازم ضروری زندگی و البته همیشه آشفته و به هم ریخته با نور کم، تصویر رایج خانه یک هکر است؛ او که زندگی اش در لپ تاپ یا سیستم کامپیوتری خلاصه می شود، بارها با چنین نشانه هایی در سینما به تصویر کشیده شده است. پسر یا دختر بی قیدی که خیال می کند دنیا را بر سر انگشت دارد و می تواند هر طور که می خواهد رفتار کند، از قدیمی ترین تصویرهای سینمایی است؛ اما با تخصصی تر شدن امور و دسته بندی های دقیق امروزی، این تصویرها نیز تا حد زیادی تغییر شکل دادند. برای همین می توان اطلس دقیقی از گونه های مختلف هکرها ترسیم کرد. انگیزه های مختلفی برای هک وجود دارد و سودجویی و کسب منفعت فقط یکی از این انگیزه ها است، اعتراض، چالش و یادآوری ضعف های امنیتی از مهم ترین انگیزه های موجود برای هکرهاست.

کلاه سفیدها

این دسته از هکرها یادآور شخصیتی مانند رابین هود هستند؛ مردانی با وجدان بیدار که فقط برای منافع شخصی دست به دزدی و شکستن قفل ها نمی زنند. کلاه سفیدها را در کنار هکرهایی با رنگ کلاه متضادشان کلاسیک ترین نوع می دانند؛ اما این دسته به دلایل غیرمخرب مانند کشف نقص های امنیتی در سیستم های کامپیوتری، به هک کردن روی می آورند. این دسته را هکرهای اخلاقی نیز می نامند.

کلاه سیاه ها

این دسته از هکرها هر نیتی داشته باشند، خیر نیست. خرابکاری، نفوذ و سوءاستفاده کار مرسوم این گروه است. بیشتر این هکرها به فکر منافع شخصی هستند اما در سال های اخیر مانند کارآگاه های خصوصی که در قبال مبلغ معین به استخدام افراد حقیقی در می آیند، این دسته از هکرها هم تخصص خود را در اختیار دیگران قرار می دهند. این نام را اولین بار ریچارد استالمن برای این دسته از هکرها استفاده کرد.

کلاه خاکستری ها

آن دسته از هکرها را که به صورت تخصصی و حرفه ای کار می کنند و مبنای زندگی خود را بر این کار استوار کرده اند سخت می توان در دسته ای محدود کرد. گاهی آنها از دسته ای به دسته دیگر در حرکت هستند. این هکرها را به فراخور زمان و عملیاتی خاص از سودجویی به فکر ایمنی بالا در شبکه ای خاص می افتند، «کلاه خاکستری» می نامند. کلاه خاکستری ها گاهی برای کشف ایرادها و اعلام آن به صاحبان سیستم ها و شبکه ها، دستمزد هم دریافت می کنند و از این راه زندگی خود را پیش می برند.

کلاه آبی ها

این گروه را به سختی می توان هکر نامید؛ چرا که کار اصلی این افراد دادن مشاوره به شرکت ها و مجموعه های بزرگ است. این افراد بیرون از سیستم های کامپیوتری، باگ ها و نواقص را کشف می کنند و گزارش می دهند. کار کلاه آبی ها پیش از راه اندازی یک سیستم اهمیت دارد و آنها به عنوان مشاور پیش از افتتاح پروژه، ایرادها را کشف می کنند. مایکروسافت برای مشاوران رسمی خود که نقص های امنیتی را پیدا می کنند از عنوان کلاه آبی ها استفاده می کند.

الیت هکر (هکرهای نخبه)

این دسته از هکرها به کارهای ساده و پیش پا افتاده از نظر خودشان تن نمی دهند، آنها در پروژه های بزرگ و خرابکارانه که معمولا دولت ها را هدف قرار می دهد شرکت می کنند اما در سال های اخیر این دسته از هکرها دچار استحاله شده اند و بیشتر به عنوان افرادی شناخته می شوند که هم قطاران خود را فریب می دهند و اغلب نیز درباره توانایی های خود اغراق می کنند.

کارآموزها و بچه های کد نویس

در برابر گروهی که خود را الیت و نخبه می نامند، گروهی وجود دارند که تازه کار یا کارآموز هستند؛ آنها در زمینه هک کارنامه ای ندارند و فقط در پی کسب تجربه هستند. بچه های کد نویس، عنوان گروه دیگری است که در زمینه هک و مسائل امنیتی پیچیده در شبکه ها مهارتی ندارند. آنها برای نفوذ به شبکه های مختلف از ابزارهایی استفاده می کنند که خودشان آنها را نساخته اند و تنها توانایی شان در استفاده ماهرانه از این ابزارهاست. ابزارهایی که این گروه از آنها استفاده می کنند، بیشتر محصول کار کلاه سیاه هاست.

هکتویست ها

این هکرها در واقع فعالان حوزه های مختلفی هستند که از هک به عنوان زبانی برای رساندن پیام استفاده می کنند و هک ابزار آنها محسوب می شود. آنها از نفوذ به شبکه های اینترنتی و کامپیوتری سود شخصی و منفعت مالی نمی برند؛ اما پیام های سیاسی، اجتماعی یا ایدئولوژیک را از این مسیر به دنیا ارسال می کنند. هکتویست ها بر دو دسته تقسیم می شوند؛ یکی تروریست های سایبری هستند که بر اساس ایدئولوژی خود خرابکاری می کنند و پیام های شان را در سایت ها و شبکه های فتح شده نمایش می دهند. دسته دیگر طرفداران اطلاعات آزاد هستند؛ آنها با نفوذ به شبکه های مختلف به اطلاعات مخفیانه و محرمانه دسترسی پیدا می کنند و آنها را به صورت عمومی در اختیار همه می گذارند.

هکرهای دولتی و گروه های سازماندهی شده

سازمان های اطلاعاتی و عملیات نگ سایبری دولت های ملی، در واقع ارتش های مجازی هستند که از دولت - ملت های خود در برابر تهدیدها و خرابکاری های اینترنتی محافظت می کنند. این گروه ها گاهی به صورت سازماندهی شده در تعامل با گروه های کوچک تر اهداف مشترکی را پیش می برند.

هک های معروف

او پر آوازه ترین هکر اخلاقی استرالیاست؛ این عبارتی است که برخی فعالان اجتماعی - سیاسی در یک گردهمایی با محور دموکراسی درباره « جولین آسانژ »، یکی از مهم ترین افشاگران قرن حاضر به زبان آورده اند. آسانژ البته کار خود را از ۱۶ سالگی و با هک سیستم های کامپیوتری آغاز کرد. او بعدها در دسامبر ۱۹۹۶ زمانی که به دلیل فعالیت های به گفته پلیس خرابکارانه دستگیر شد، متهم به ۳۱ مورد هک و نفوذ به سیستم های دولتی و امنیتی بود و د ر دادگاه نهایی ۲۵ مورد نیز ذکر شده که نقش آسانژ در آنها ثابت نشده بود. در نهایت در آن سال او به پرداخت دو هزار و ۱۰ دلار جریمه محکوم شد.

جولین آسانژ را به عنوان بنیانگذار و سردبیر «ویکی لیکس» می شناسند اما نمی توان نقش او را در افشای اطلاعات محرمانه در سال های اخیر نادیده گرفت. این پایگاه اینترنتی، اطلاعاتی را منتشر کرده است که معمولا در دسته اطلاعات محرمانه و سری دسته بندی می شوند. در سال های اخیر اتفاقاتی مانند حمله سایبری به تاسیسات هسته ای ایران با کرم «استاکس نت»، همچنین دسترسی به اطلاعات سرورهای شرکت «سونی اینترتیمنت» از پروژه های بزرگ خرابکاری بودند که هر کدام خسارت هایی را به دنبال داشتند.

هکرها برای نفوذ چه می کنند

نفوذ کنندگان دنیای شبکه و سیستم های پیچیده کامپیوتری برای آنکه به اهداف شان برسند باید از ابزارهایی متناسب با برنامه خود استفاده کنند. شاید تنها چیزی که از بیرون از سوی افکار عمومی در این باره شناخته می شود، ویروس ها باشند اما ویروس تنها یکی از ابزارهاست که برای رسیدن به همه خواسته ها نیز مناسب نیست.

هکرها برای رسیدن به اهداف خود به ورودی های آزاد و ناامن نیاز دارند؛ برای این منظور ابزارهایی ساخته شده که به عنوان اسکنرهای آسیب پذیری شناخته می شوند. کار این ابزارها جستجو برای یافتن پورت های باز است. غیر از این روش، برخی هکرها کار اسکنرها را به صورت دستی انجام می دهند. کدنویسی برای یافتن رخنه های نفوذپذیر، کار اصلی هکر در این روش است.

روش دیگری که برای هکر و قربانی به یک اندازه اهمیت دارد، شکست پسوردها یا همان قفل شکنی مجازی است؛ در این روش به فراخور امنیت و قدرت یک پسورد، هکر تلاش می کند به آن دسترسی پیدا کند. پسوردهایی با تعداد کاراکترهای کم، با استفاده از ابزارهایی که الگوریتم پسورد را حدس می زنند، به سادگی به دست می آید و برای به دست آوردن پسوردهای دیگر، روش ها و ابزارهای مختلف وجود دارد؛ اما چیزی که هکرها را وسوسه می کند، سایت ها و سرویس هایی است که روی سرورهای آنها پسوردهای کاربران نگهداری می شود.

«اسب تروا» فقط در تراژدی های تاریخی یونان زنده نیست؛ با گذشت هزاران سال از نفوذ «آشیل» به قلعه های «اسپارت» با استفاده از ترفند اسب تروا، هنوز این روش جواب می دهد و هکرها با استفاده از «تروجان» ها یا همان اسب های تروای مجازی در پی نفوذ به سیستم های کامپیوتری هستند. تروجان ها در این روند ابزارها و نرم افزارهایی هستند که در نگاه عادی کاری انجام می دهند که با کارکرد اصلی آنها تفاوت دارد. در واقع این ابزارها با ایجاد یک درِ بنتی در کامپیوتر، راه را برای نفوذ باز می کنند.

شناخته شده ترین ابزار برای خرابکاری، ویروس ها هستند. ویروس ها با جایگزین کردن خود در فایل های سیستمی، در عملکرد سیستم اختلال ایجاد می کنند. ویروس ها را به این دلیل ویروس می نامند که عملکردی مشابه ویروس های زیستی در بدن دارند. دسته دیگری نیز از ابزارهای مخرب وجود دارند مانند کرم های کامپیوتری که اغلب با ویروس ها یکی در نظر گرفته می شوند اما تفاوت هایی میان این دو ابزار کار هکرها وجود دارد. کرم ها ابزارهایی هستند که خود را در فضای شبکه منتشر می کنند.

هکرها به زندان می روند

زمانی که جرائم اینترنتی، خرابکاری و هک، تازه مرسوم شده بود و قوانین لازم برای مبارزه با این جرایم وجود نداشت، خدمات اجتماعی اجباری یا گذراندن دوره های اجباری برای آموزش، بخشی از احکامی بود که برای مجرمان صادر می شد اما امروز با جدی تر شدن وسعت این اقدامات و نتایج حاصل از آن، دوره های زندان بلندمدت نیز در قانون لحاظ شده است.

یک نفر که سر تا پا سیاه پوشیده، مخفیانه وارد اتاقی مهم در ساختمانی بزرگ می شود. کامپیوتر موجود در اتاق به رسم قدیمی و نانوشته ای روشن است و او که خود را به شمایل سارقان درآورده پشت آن می نشیند و با سرعت تایپ می کند؛ تایپی که بیشتر شبیه روی کیبورد کوفتن بی هدف است. در نهایت یک نشان بارگذاری قرمزرنگ روی صفحه ظاهر می شود و نشانگری که خبر از فرصتی چند ده ثانیه ای می دهد.

تصاویر بالا با کمی تغییر، کلیشه ای ترین تصویرهایی است که از هکرها در فیلم ها و سریال ها سراغ داریم. همان ها که به چشم بر هم زدنی می توانند به حساب های بانکی از طریق اینترنت دسترسی پیدا کنند و پول ها را از حسابی به حساب دیگر منتقل کنند.

این تصویرهای تکراری کم کم رقیب تصویرهای مربوط به خنثی سازی بمب می شوند. همان داستان قدیمی سیم آبی یا قرمز. اگر از یک متخصص خنثی سازی سوال کنی شاید بفهمی که اصلا سیم به شکلی که دیده ایم در کار نیست، چه رسد به اینکه انفجار یا خنثی شدنش در گرو آن باشد. این ماجرا حکایت هکرهایی است که بیشتر شبیه سارقان هستند تا متخصصان برنامه نویسی و کسانی که بر آمور شبکه های کامپیوتری تخصص دارند.

این نام از کجا آمده است

واژه نامه آکسفورد مقابل نام هک (Hack) نوشته است: بریدن و قطع کردن که با ضربات سخت و خشن همراه باشد. معنی دوم این واژه نیز لگد زدن با ضربات شدید و خشن است. در این لغت نامه به عنوان سومین معنی هک نوشته شده است: سوءاستفاده از شبکه های نا امن و ضعیف از نظر ایمنی کامپیوتری؛ کسی که چنین کاری انجام می دهد، هکر نامیده می شود.

اولین بار در آگوست سال ۱۹۸۸۰ بود که مجله «سایکولوژی تودی» که مجله ای تخصصی درباره روانشناسی است، در عنوان مقاله ای از واژه هکر استفاده کرد؛ آن مقاله «کاغذهای هکر» نام داشت. کل آن مقاله ارتباطی به هکرهای آشنای این روزهای ما نداشت اما استفاده از نام آنها در آن روزها به اندازه امروز عادی نبود. اوایل دهه ۸۰ میلادی جهان هنوز با هک و عملیات هایی از این دست آشنا نبود. برای همین وقتی در سال ۱۹۸۲ در فیلم «Tron» بازیگر اصلی در صحنه ای از فیلم برای نفوذ به شبکه ای کامپیوتری از کلمه هک استفاده کرد، این عبارت همچنان برای بینندگان نامأنوس بود.

اما به شکل دقیق که محاسبه کنیم، تولد کلمه هک در رسانه ها و زبان عمومی سال ۱۹۸۳ است. درست است که پیش از این هم از این واژه استفاده های فراوانی شده اما از این سال به بعد، هک عنوانی پذیرفته شده برای همه مردم بود. البته در آن سال ها هنوز اطلاعات در این زمینه فوق العاده کم بود و کمتر کسی می دانست هک چیست و هکر به چه کسی می گویند.

شاید گروه «The ۴۱۴s» را بتوانیم از پیشگامان هک در عرصه رسانه ای شدن بدانیم. این گروه که چند دوست آن را تشکیل داده بودند و یکی از اعضای مهم آن نیز پسرکی ۱۷ ساله بود، در سال های میانی دهه ۸۰ میلادی سروصدای فراوانی به پا کرد. نفوذ به سیستم های کامپیوتری با امنیت بالا در آزمایشگاه ملی لس آلاموس، مرکز اسلوان کترینک سرطان و دسترسی به حساب های بانکی در پاسفیک بانک، از تلاش های این خرابکاران اینترنتی بود که نه تنها هنوز قانون برای اعمال شان تنبیهی در نظر نگرفته بود بلکه عموم مردم نیز از فعالیت های آنها بی اطلاع بودند.

اختصاص روی جلد یک شماره مجله «نیوزویک» به این موضوع کمک فراوانی به آگاهی عمومی در این باره کرد. از آن به بعد مردم متوجه شدند دسته جدیدی از سارقان متولد شده اند که از دیوار بالا نمی روند و جیب دیگران را در خیابان خالی نمی کنند؛ آنها مانند سایه در شبکه های مجازی قدم بر می دارند و دیوارها را جا به جا می کنند. البته این آگاهی هنوز کافی نبود چرا که قانون در برابر این اعمال غافلگیر شده بود و هنوز نمی دانست با افرادی که دست به چنین اعمالی می زنند چه باید کرد.

همان دوران بود که «دن گلیکمن»، یکی از اعضای کنگره آمریکا زیر فشار رسانه ها خواستار تحقیقات بیشتر درباره خرابکاری روی داده شد. او همچنین اعلام کرد قصد دارد از همکاران خود در کنگره بخواهد تنظیم قوانین مبارزه با خرابکاری اینترنتی را در دستور کار خود قرار دهند و با این برخوردها و اتفاقات بود که کاری به نام هکری و فعلی به نام هک به طور رسمی در جهان و در آینه رسانه ها متولد شد.

درباره نام «هکر» هنوز حاشیه های فراوانی وجود دارد؛ هکر کسی است که از امنیت شبکه های کامپیوتری شناخت عمیق دارد و در سوی دیگر این مناقشه کرکر (Cracker) قرار دارد؛ کسی که به شبکه های۸ کامپیوتری نفوذ می کند و در این کار تخصص دارد؛ اما در باور عمومی مردم همه را هکر می شناسند، آن هم از نوع کلاه سیاه ها!

نقش هکرها در سیستم امنیت دولت

«راسموسن فریش هالت» سوئدی که در ۱۳ اکتبر سال ۲۰۱۲ بازداشت شد، متهم به هک سایت های دولتی و زیر پا گذاشتن قوانین امنیتی کشورش بود. او به خاطر این اتهام ها به ۸۰ ساعت انجام خدمات اجتماعی اجباری محکوم شد و همچنین در حکم نهایی او ۳۲۰ ساعت مشاوره امنیتی به دولت برای ارتقای سطح امنیت در نظر گرفته شد.»

گونه شناسی پیچیده ترین نفوذهای دنیا

هکرها از فردای روزی که موجودیت پیدا کردند، به صورت امروزی درنیامدند؛ گذر زمان خرده فرهنگ های مختلفی را برای آنها ایجاد کرد و آنها خود نیز با سبک و اسلوب خاصی حرکت کردند. از همین رو حتی سبک زندگی آنها را نیز بر اساس کارشان می توان تشخیص داد. برخی معتقدند نزدیک ترین سبک زندگی که می توان برای هکرها در نظر گرفت همان شیوه ای است که برای هنرمندان به ویژه موزیسین ها و ستاره های راک در نظر گرفته می شود. البته اگر هنرمندان زیرزمینی یا آنهایی را که می خواهند ناشناس بمانند در نظر آوریم، به مقصود خود نزدیک تر می شویم.

خانه های کوچک چیده شده با لوازم ضروری زندگی و البته همیشه آشفته و به هم ریخته با نور کم، تصویر رایج خانه یک هکر است؛ او که زندگی اش در لپ تاپ یا سیستم کامپیوتری خلاصه می شود، بارها با چنین نشانه هایی در سینما به تصویر کشیده شده است. پسر یا دختر بی قیدی که خیال می کند دنیا را بر سر انگشت دارد و می تواند هر طور که می خواهد رفتار کند، از قدیمی ترین تصویرهای سینمایی است؛ اما با تخصصی تر شدن امور و دسته بندی های دقیق امروزی، این تصویرها نیز تا حد زیادی تغییر شکل دادند. برای همین می توان اطلس دقیقی از گونه های مختلف هکرها ترسیم کرد. انگیزه های مختلفی برای هک وجود دارد و سودجویی و کسب منفعت فقط یکی از این انگیزه ها است، اعتراض، چالش و یادآوری ضعف های امنیتی از مهم ترین انگیزه های موجود برای هکرهاست.

کلاه سفیدها

این دسته از هکرها یادآور شخصیتی مانند رابین هود هستند؛ مردانی با وجدان بیدار که فقط برای منافع شخصی دست به دزدی و شکستن قفل ها نمی زنند. کلاه سفیدها را در کنار هکرهایی با رنگ کلاه متضادشان کلاسیک ترین نوع می دانند؛ اما این دسته به دلایل غیرمخرب مانند کشف نقص های امنیتی در سیستم های کامپیوتری، به هک کردن روی می آورند. این دسته را هکرهای اخلاقی نیز می نامند.

کلاه سیاه ها

این دسته از هکرها هر نیتی داشته باشند، خیر نیست. خرابکاری، نفوذ و سوءاستفاده کار مرسوم این گروه است. بیشتر این هکرها به فکر منافع شخصی هستند اما در سال های اخیر مانند کارآگاه های خصوصی که در قبال مبلغ معین به استخدام افراد حقیقی در می آیند، این دسته از هکرها هم تخصص خود را در اختیار دیگران قرار می دهند. این نام را اولین بار ریچارد استالمن برای این دسته از هکرها استفاده کرد.

کلاه خاکستری ها

آن دسته از هکرها را که به صورت تخصصی و حرفه ای کار می کنند و مبنای زندگی خود را بر این کار استوار کرده اند سخت می توان در دسته ای محدود کرد. گاهی آنها از دسته ای به دسته دیگر در حرکت هستند. این هکرها را به فراخور زمان و عملیاتی خاص از سودجویی به فکر ایمنی بالا در شبکه ای خاص می افتند، «کلاه خاکستری» می نامند. کلاه خاکستری ها گاهی برای کشف ایرادها و اعلام آن به صاحبان سیستم ها و شبکه ها، دستمزد هم دریافت می کنند و از این راه زندگی خود را پیش می برند.

کلاه آبی ها

این گروه را به سختی می توان هکر نامید؛ چرا که کار اصلی این افراد دادن مشاوره به شرکت ها و مجموعه های بزرگ است. این افراد بیرون از سیستم های کامپیوتری، باگ ها و نواقص را کشف می کنند و گزارش می دهند. کار کلاه آبی ها پیش از راه اندازی یک سیستم اهمیت دارد و آنها به عنوان مشاور پیش از افتتاح پروژه، ایرادها را کشف می کنند. مایکروسافت برای مشاوران رسمی خود که نقص های امنیتی را پیدا می کنند از عنوان کلاه آبی ها استفاده می کند.

الیت هکر (هکرهای نخبه)

این دسته از هکرها به کارهای ساده و پیش پا افتاده از نظر خودشان تن نمی دهند، آنها در پروژه های بزرگ و خرابکارانه که معمولا دولت ها را هدف قرار می دهد شرکت می کنند اما در سال های اخیر این دسته از هکرها دچار استحاله شده اند و بیشتر به عنوان افرادی شناخته می شوند که هم قطاران خود را فریب می دهند و اغلب نیز درباره توانایی های خود اغراق می کنند.

کارآموزها و بچه های کد نویس

در برابر گروهی که خود را الیت و نخبه می نامند، گروهی وجود دارند که تازه کار یا کارآموز هستند؛ آنها در زمینه هک کارنامه ای ندارند و فقط در پی کسب تجربه هستند. بچه های کد نویس، عنوان گروه دیگری است که در زمینه هک و مسائل امنیتی پیچیده در شبکه ها مهارتی ندارند. آنها برای نفوذ به شبکه های مختلف از ابزارهایی استفاده می کنند که خودشان آنها را نساخته اند و تنها توانایی شان در استفاده ماهرانه از این ابزارهاست. ابزارهایی که این گروه از آنها استفاده می کنند، بیشتر محصول کار کلاه سیاه هاست.

هکتویست ها

این هکرها در واقع فعالان حوزه های مختلفی هستند که از هک به عنوان زبانی برای رساندن پیام استفاده می کنند و هک ابزار آنها محسوب می شود. آنها از نفوذ به شبکه های اینترنتی و کامپیوتری سود شخصی و منفعت مالی نمی برند؛ اما پیام های سیاسی، اجتماعی یا ایدئولوژیک را از این مسیر به دنیا ارسال می کنند. هکتویست ها بر دو دسته تقسیم می شوند؛ یکی تروریست های سایبری هستند که بر اساس ایدئولوژی خود خرابکاری می کنند و پیام های شان را در سایت ها و شبکه های فتح شده نمایش می دهند. دسته دیگر طرفداران اطلاعات آزاد هستند؛ آنها با نفوذ به شبکه های مختلف به اطلاعات مخفیانه و محرمانه دسترسی پیدا می کنند و آنها را به صورت عمومی در اختیار همه می گذارند.

هکرهای دولتی و گروه های سازماندهی شده

سازمان های اطلاعاتی و عملیات نگ سایبری دولت های ملی، در واقع ارتش های مجازی هستند که از دولت - ملت های خود در برابر تهدیدها و خرابکاری های اینترنتی محافظت می کنند. این گروه ها گاهی به صورت سازماندهی شده در تعامل با گروه های کوچک تر اهداف مشترکی را پیش می برند.

هک های معروف

او پر آوازه ترین هکر اخلاقی استرالیاست؛ این عبارتی است که برخی فعالان اجتماعی - سیاسی در یک گردهمایی با محور دموکراسی درباره « جولین آسانژ »، یکی از مهم ترین افشاگران قرن حاضر به زبان آورده اند. آسانژ البته کار خود را از ۱۶ سالگی و با هک سیستم های کامپیوتری آغاز کرد. او بعدها در دسامبر ۱۹۹۶ زمانی که به دلیل فعالیت های به گفته پلیس خرابکارانه دستگیر شد، متهم به ۳۱ مورد هک و نفوذ به سیستم های دولتی و امنیتی بود و د ر دادگاه نهایی ۲۵ مورد نیز ذکر شده که نقش آسانژ در آنها ثابت نشده بود. در نهایت در آن سال او به پرداخت دو هزار و ۱۰ دلار جریمه محکوم شد.

جولین آسانژ را به عنوان بنیانگذار و سردبیر «ویکی لیکس» می شناسند اما نمی توان نقش او را در افشای اطلاعات محرمانه در سال های اخیر نادیده گرفت. این پایگاه اینترنتی، اطلاعاتی را منتشر کرده است که معمولا در دسته اطلاعات محرمانه و سری دسته بندی می شوند. در سال های اخیر اتفاقاتی مانند حمله سایبری به تاسیسات هسته ای ایران با کرم «استاکس نت»، همچنین دسترسی به اطلاعات سرورهای شرکت «سونی اینترتیمنت» از پروژه های بزرگ خرابکاری بودند که هر کدام خسارت هایی را به دنبال داشتند.

هکرها برای نفوذ چه می کنند

نفوذ کنندگان دنیای شبکه و سیستم های پیچیده کامپیوتری برای آنکه به اهداف شان برسند باید از ابزارهایی متناسب با برنامه خود استفاده کنند. شاید تنها چیزی که از بیرون از سوی افکار عمومی در این باره شناخته می شود، ویروس ها باشند اما ویروس تنها یکی از ابزارهاست که برای رسیدن به همه خواسته ها نیز مناسب نیست.

هکرها برای رسیدن به اهداف خود به ورودی های آزاد و ناامن نیاز دارند؛ برای این منظور ابزارهایی ساخته شده که به عنوان اسکنرهای آسیب پذیری شناخته می شوند. کار این ابزارها جستجو برای یافتن پورت های باز است. غیر از این روش، برخی هکرها کار اسکنرها را به صورت دستی انجام می دهند. کدنویسی برای یافتن رخنه های نفوذپذیر، کار اصلی هکر در این روش است.

روش دیگری که برای هکر و قربانی به یک اندازه اهمیت دارد، شکست پسوردها یا همان قفل شکنی مجازی است؛ در این روش به فراخور امنیت و قدرت یک پسورد، هکر تلاش می کند به آن دسترسی پیدا کند. پسوردهایی با تعداد کاراکترهای کم، با استفاده از ابزارهایی که الگوریتم پسورد را حدس می زنند، به سادگی به دست می آید و برای به دست آوردن پسوردهای دیگر، روش ها و ابزارهای مختلف وجود دارد؛ اما چیزی که هکرها را وسوسه می کند، سایت ها و سرویس هایی است که روی سرورهای آنها پسوردهای کاربران نگهداری می شود.

«اسب تروا» فقط در تراژدی های تاریخی یونان زنده نیست؛ با گذشت هزاران سال از نفوذ «آشیل» به قلعه های «اسپارت» با استفاده از ترفند اسب تروا، هنوز این روش جواب می دهد و هکرها با استفاده از «تروجان» ها یا همان اسب های تروای مجازی در پی نفوذ به سیستم های کامپیوتری هستند. تروجان ها در این روند ابزارها و نرم افزارهایی هستند که در نگاه عادی کاری انجام می دهند که با کارکرد اصلی آنها تفاوت دارد. در واقع این ابزارها با ایجاد یک درِ بنتی در کامپیوتر، راه را برای نفوذ باز می کنند.

شناخته شده ترین ابزار برای خرابکاری، ویروس ها هستند. ویروس ها با جایگزین کردن خود در فایل های سیستمی، در عملکرد سیستم اختلال ایجاد می کنند. ویروس ها را به این دلیل ویروس می نامند که عملکردی مشابه ویروس های زیستی در بدن دارند. دسته دیگری نیز از ابزارهای مخرب وجود دارند مانند کرم های کامپیوتری که اغلب با ویروس ها یکی در نظر گرفته می شوند اما تفاوت هایی میان این دو ابزار کار هکرها وجود دارد. کرم ها ابزارهایی هستند که خود را در فضای شبکه منتشر می کنند.

تبلیغات متنی

-

کلیک ممنوع! برای دریافت کالابرگ، به هیچ لینکی نیاز نیست

-

بهترین مرکز ایمپلنت دیجیتال دندان کجاست؟ معرفی ۱۰ مرکز برتر

-

کاهش سن اختلالات شناختی به ۴۰ سال

-

بهترین دکتر پیکرتراشی در تهران کیست؟ + لیست ۱۰ دکتر برتر

-

لمینت دندان اقساطی +شرایط پیش پرداخت و قسط چیست؟

-

عمل لابیاپلاستی چیست و چه کاربردی دارد؟

-

با آمدن سرگیف، برنامه نقلوانتقالاتی پرسپولیس لو رفت

-

این مرد قزوینی ۱۵۶ بار ازدواج کرده است

-

تصاویری از تعطیلات لاکچری گلر استقلال در دبی

-

هشدار! تا حد امکان رسید کاغذی نگیرید

-

زنم همیشه در مهمانی است، طلاق میخواهم

-

استوری تلخ رسول خادم دل همه را لرزاند

-

دستگیری یک سارق با پوشش اولیای دانشآموزان

-

آخرین وضعیت انتقال علیجانوف به پرسپولیس

-

کاخ سفید مقصد بعدی ترامپ را تعیین کرد

-

فیلم چند نوجوان در اعتراضات اخیر خبرساز شد

-

تصاویر تلخ از دریاچه ارومیه در زمستان ۱۴۰۴

-

دو روایت از تجمعات اعتراضی در روز یکشنبه

-

مقام اسرائیلی یک پیام تهدیدآمیز فارسی دریافت کرد

-

زمان واریز سود سهام عدالت مشخص شد

-

کنسرت چند خواننده مشهور لغو شد

-

در شبکه خبر اعلام شد؛ ارز تک نرخی میشود

-

مرتضی عقیلی در بیمارستان بستری شد

-

سورپرایز تازه پرسپولیس با جذب لژیونر جوان

-

معادل فارسی واژه «شارژ ساختمان» مشخص شد

-

اولین تلاش ایران برای بازگرداندن منابع مالی از ونزوئلا

-

گل پوشکاشی فولام، لیورپول را زمینگیر کرد

-

هزینه رجیستری آیفون در یک ماه دوبرابر شد

-

از امشب منتظر گرانی ناگهانی برخی کالاها باشید

-

آتش در یک مسجد در مرودشت خبرساز شد

-

پایگاههای نیروی هوایی ونزوئلا نابود شدند

-

اولین عکس رسمی از رئیسجمهور ونزوئلا بعد از بازداشت

-

شهروندان ونزوئلا از ورود تفنگداران دریایی آمریکا خبر میدهند

-

عکسی از زندان مادورو و همسرش در نیویورک

-

رائفیپور پاسخ توهین ایلان ماسک را داد

-

جانشین نیکلاس مادورو مشخص شد

-

رونمایی از تمام حامیان متعصب و مشهور مادورو در تهران

-

پست جدید ترامپ درباره وضعیت ایران

-

ترامپ هدف بعدی خود را بعد از ونزوئلا تعیین کرد

-

خوشحالی مردم ونزوئلا از دستگیری مادورو توسط آمریکا

-

تصویر منتسب به دستگیری مادورو جعلی از کار درآمد

-

آخرین خبر از وضعیت تعطیلی تهران برای فردا

-

پیراهن سرخ برای مدافع استقلال کنار گذاشته شد

-

رویترز: نیکلاس مادورو سقوط کرد

-

وضعیت تعطیلی یکشنبه در تهران نامشخص ماند

بانک اطلاعات مشاغل تهران و کرج

-

سالن های آرایش و زیبایی

-

پزشکان پوست و مو

-

آموزشگاه آشپزی در تهران

-

گالری پوشاک

-

اخذ ویزا

-

کاشت ناخن

-

محصولات پزشکی

-

تدریس خصوصی

-

مزون و شوی لباس

-

اعزام دانشجو

-

خدمات آرایشی و زیبایی

-

خدمات درمانی

-

مدارس

-

طلا و جواهر و زیورآلات

-

صرافی

-

محصولات آرایش و زیبایی

-

خدمات حیوانات خانگی

-

مهد کودک

-

مبلمان

-

سیسمونی و نوزاد

-

مراکز درمانی

-

پت شاپ

-

رستوران و تهیه غذا

-

تعمیرات مبل در تهران

-

خدمات تفریح و سرگرمی

-

پزشکان متخصص

-

باشگاه های ورزشی

-

فست فودهای تهران

-

سرویس خواب

-

موبایل

-

دکتر زنان در تهران

-

فروشگاه ها و لوازم ورزشی

-

کافی شاپ و سفره خانه

-

دکوراسیون داخلی

-

لوازم خانگی

-

دندانپزشکان

-

آموزشگاه ها

-

صنایع غذایی

-

تزیینات داخلی

-

خدمات منزل

-

دندانپزشکی کودک

-

آموزشگاه زبان در تهران

-

تشریفات و موسسه پذیرایی

-

خدمات ساختمان

-

فروش و خدمات خودرو

-

پزشکان زیبایی و لاغری

-

آموزشگاه موسیقی

-

خدمات مجالس

-

قالیشویی در تهران

-

سایر خدمات

-

جراحی بینی و زیبایی

-

آموزشگاه هنری

-

آتلیه عکاسی

-

آژانس مسافرتی و هتل

ارسال نظر